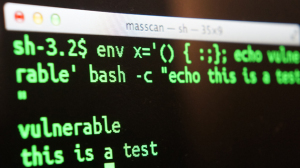

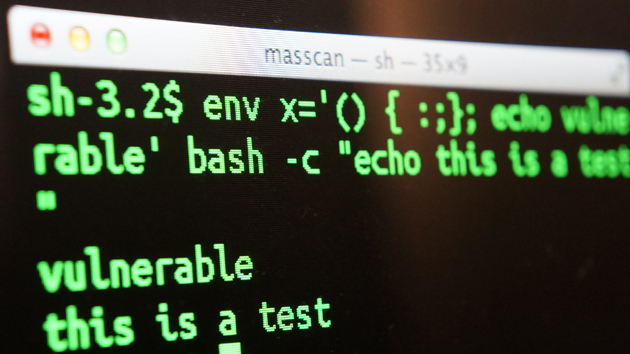

Sembra un periodo caldo per gli amanti della sicurezza informatica. In questo periodo sono stati divulgati 2 problemi di sicurezza molto seri, il soprannominato ShellShock e badUSB. Molti paragonano la pericolosità di Shellshock a quella del buon vecchio Heartbleed che ci ha dato non pochi grattacapi. Non tutti però sono d’accordo su questo tema, infatti alcune scuole di pensiero non considerano Shellshock ai livelli di pericolosità di Heartbleed.

Sembra un periodo caldo per gli amanti della sicurezza informatica. In questo periodo sono stati divulgati 2 problemi di sicurezza molto seri, il soprannominato ShellShock e badUSB. Molti paragonano la pericolosità di Shellshock a quella del buon vecchio Heartbleed che ci ha dato non pochi grattacapi. Non tutti però sono d’accordo su questo tema, infatti alcune scuole di pensiero non considerano Shellshock ai livelli di pericolosità di Heartbleed.

Shellshock credo sappiate benissimo cosa sia, non voglio tediarvi oltre. Su questa vulnerabilità sono stati commessi diversi errori di valutazione, dati forse dalla pericolosità e dal panico che ha colpito un pò tutti soprattutto chi è stato costretto a pubblicare la patch in fretta e furia. Purtroppo la corsa al patching ha dato un falso senso di sicurezza a molti sysadmin, che durante i primi giorni di divulgazione (e forse ancora oggi), sono stati convinti di essere oramai al sicuro e di essere riusciti a patchare la falla in tempo. Niente da fare, a causa di successive vulnerabilità i programmatori sono stati costretti a rilasciare patch successive, quindi tenete gli occhi aperti.

Vi rimando all’articolo su Oversecurity Tutto quello che devi sapere su ShellShock. Un altro articolo interessante su ShellShock quello di Paolo Perego su come automatizzare i test per l’individuazione di Shellshock nella vostra rete aziendale.

Come avevamo detto all’inzio, c’è un’altro problema di sicurezza mainstream a cui nessuno sembra dare il peso che merita.

badUSB è stato scoperto da srLabs e reso pubblico al Black Hat di Las Vegas qualche mese fa. In quel caso srLabs decise di non pubblicare la loro ricerca online ma di mettere a disposizione solo degli script di test e le slide di presentazione di badUSB.

Qualche mese dopo, due ricercatori di sicurezza Adam Caudill and Brandon Wilson durante un convegno al Derbycon Hacker Conference a Louisville hanno presentato la loro scoperta.

I due ricercatori grazie al reverse engineering, sono riusciti a modificare il firmware della chiavetta usb facendo l’injection di un malware. Il risultato è la creazione di un’arma informatica senza precedenti. Una cosiddetta CyberWeapon utilizzabile a piacimento su qualsiasi computer o device, provvisto di USB. Non finisce qui, stando a quanto hanno dimostrano, questa modifica rende il malware non rilevabile da nessun antivirus in commercio ne eliminabile in alcun modo, poichè risiede nel firmware stesso della chiavetta.

La vera peculiarità di questa scoperta è che non si tratta né di una vulnerabilità né di un exploit. Tutte le procedure realizzate insieme al prodotto finale sono USB Compliant. BadUSB non è patchabile in alcun modo.

Se volete creare anche voi la chiave USB per fare dei TEST i due ricercatori hanno reso pubblico un framework per realizzare la propria Cyberweapon, questo a detta loro forzerebbe le case costruttrici di dispositivi USB a muoversi e realizzare hardware più sicuro.

L’azienda colpita che ha prodotto la chiavetta USB vulnerabile, la Phison electronics, ha negato totalmente questo tipo di scenario dichiarando che i suoi prodotti sono sicuri.

In conclusione, le potenzialità di badUSB sono limitate soltanto da 2 cose: alla presenza fisica e quella di una porta USB nel nostro obiettivo. La percentuale di un attacco fisico nella realtà potrebbe risultare molto bassa, ma fatta da un insider il gioco inzia a essere preoccupante. Se pensiamo poi alle probabilità di riuscita dell’attacco, in questo caso siamo al 100%. Ovviamente gli scenari possibili sono infiniti, ad esempio: si potrebbe costruire una finta stazione di ricarica per telefoni dentro un aeroporto oppure ad un evento…il limite è sempre nella vostra fantasia.

Chi vi fa più paura badUSB o ShellShock?

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.