Finalmente ho chiuso il cerchio, sono giorni che cerco informazioni sul BGP Hijacking. Tutto è nato da una notizia in cui veniva denunciato un attacco informatico che ha colpito diversi ISP attraverso il BGP Hijacking, con lo scopo di rubare migliaia di bitcoin, ecco che nella mia curiosità si accende: cosa sarà mai questo BGP Hijacking?

Finalmente ho chiuso il cerchio, sono giorni che cerco informazioni sul BGP Hijacking. Tutto è nato da una notizia in cui veniva denunciato un attacco informatico che ha colpito diversi ISP attraverso il BGP Hijacking, con lo scopo di rubare migliaia di bitcoin, ecco che nella mia curiosità si accende: cosa sarà mai questo BGP Hijacking?

Inizialmente, ero molto curioso di sapere di cosa si trattasse, così ho cercato la strada più facile, (asking) chiedendo, dettagli in merito, a qualche conoscente esperto in materia. Purtroppo delle gentilissime email di servizio mi comunicavano che erano in ferie. Buco nell’acqua, ma non mi sono arreso.

Cercando su internet la spiegazione classica di wikipedia non mi diceva niente…o perlomeno non quello che volevo io.

http://en.wikipedia.org/wiki/IP_hijacking#BGP_hijacking_and_transit-AS_problems

Ho trovato un articolo interessante su wired dal quale ho subito capito che ero di fronte ad una vulnerabilità conosciuta e ignorata. Questa vulnerabilità è stata individuata nel 2008 da 2 ricercatori di sicurezza informatica e presentata al Defcon Hacker Conference, con il titolo, “come spegnere internet in 30 minuti”.

“We’re not doing anything out of the ordinary,” Kapela told Wired.com. “There’s no vulnerabilities, no protocol errors, there are no software problems. The problem arises (from) the level of interconnectivity that’s needed to maintain this mess, to keep it all working.”

Piccolo appunto: si parlava già di NSA, nel 2008. Edward Snowden, ha esordito nel 2013.

Il primo attacco con BGP nel 2013

Esattamente 5 anni dopo il disclosure nel 2013, ci fu il primo attacco, da una non proprio piccola cittadina americana, Denver veniva ridiretto il traffico verso l’Islanda, dove veniva copiato e rimandato a destinazione.

Nessun server violato, nessun log, niente di niente, tutto normale per tutti. Fino a quando, una società che per lavoro monitora costantemente internet, si è accorta (dopo molto tempo) del traffico anomalo generato da questa nuova rotta.

“Denver abbiamo un problema” avranno detto gli analisti..

Per cercare di capire le potenzialità di questa vulnerabilità, immaginate di avere una bacchetta magica che vi dia la possibilità di ridirigere il traffico internet dove vi pare e piace. Per esempio, si potrebbe fare un bel redirect degli IP di Facebook verso siti ignoti per aumentare il traffico di rete e introiti pubblicitari, effettuare attacchi Dos, sniffing di rete, addirittura creare un blackhole, spegnere internet a intere nazioni (cosa che è successa realmente, 2) e molto altro.

Ecco, ora mettete da parte la bacchetta magica e l’immaginazione, perché tutto quello che ho vi ho appena detto è realtà.

Ma in cosa consiste questo attacco, nel dettaglio? Come è possibile avere accesso ai gateway degli ISP?

Questa è la domanda che mi sono fatto per tutto il tempo della mia ricerca.

In breve:

A livello globale gli IP vengono raggruppati in prefissi. Questi prefissi sono originati da AS (Autonomous System) che in realtà sono i nostri ISP (Telecom, Verizon, Sprint AT&T etc). Ogni AS ha un numero identificativo unico del tipo “AS 646542” e ogni ISP ne possiede diversi. Per comunicare fra loro, nuovi ip o nuove rotte, gli AS, hanno delle tabelle di routing, queste vengono mantenute utilizzando il BGP (Border Gateway Protocol).

Se per esempio un AS64465 ha un prefisso 10.10.123.0/24, può avvisare (tramite BGP) il suo provider o nodo che lui può instradare il traffico verso quel prefisso.

Se si ha accesso ai router, si ha in mano internet. Lo sapevano già nel 2008. “Credo” anche l’NSA lo sapeva…che mattacchioni!

Ma questi router, dove sono? Come si identificano? Sono su internet? Oggi finalmente ho dato risposta a queste domande. In questo periodo a Las Vegas è in corso il Defcon 22, hacker conference citata anche all’inizio dell’articolo. Sembra che dal 2008, ci siano stati dei nuovi sviluppi e qualcuno si è deciso a rivelare di chi sia la colpa.

Due ricercatori di sicurezza italiani, Luca Bruno aka Kaeso e Mariano Graziano aka emdel, che “ovviamente” lavorano in Francia hanno scoperto delle vulnerabilità sui router BGP.

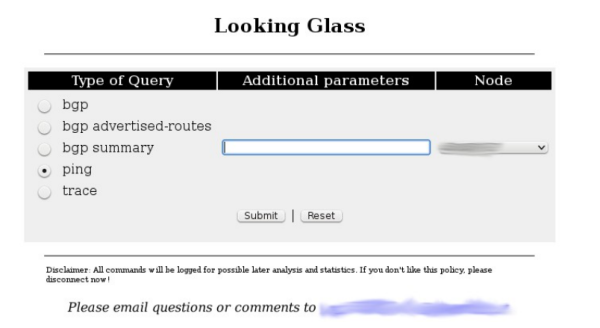

Il mondo comunica attraverso BGP, ogni AS però ha una visione parziale, la collocazione geografica ne identifica più o meno quello che ognuno di loro può vedere. Tutti non possono vedere tutti, dipende dove ci si trova. Il punto debole del sistema proviene da un interfaccia web scritta negli anni 90 dove sono presenti diverse vulnerabilità ad oggi più che conosciute. Il nome dato a questa interfaccia è Looking Glass.

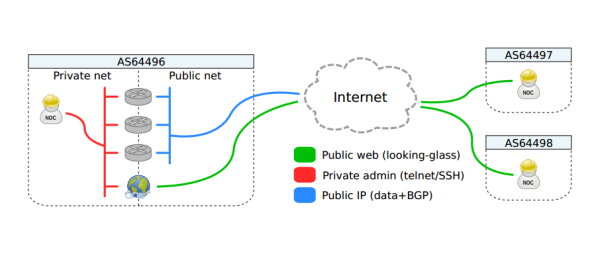

Ecco uno schema di come funziona.

AS64496 è un numero identificativo di un AS del nostro ISP un ISP il quale può avere diversi AS. L’interfaccia verso il NOC cioè la rete privata dell’ISP è accessibile da internet attraverso Looking Glass.

Sembra bucabile solo guardandola.

Infatti soffre di alcune vulnerabilità tra cui:

- Mancata abilitazione dei moduli php,perl e del cgi

- File di configurazione accessibili da web

- Chiavi private SSH accessibili da web

- Vulnerabilità di software di terze parti (lato backend)

- Command injection (backend)

- Router CLI bug (backend)

- Possibilità di avere accesso come Amministratore del router (backend)

- Google Dorks

E molte altre…

Conclusioni.

Il mio cerchio è chiuso e ho avuto il dettaglio di come funziona un BGP Hijacking, un attacco potente e conosciuto dal 2008. Un sistema che molti avrebbero potuto utilizzare in tutto questo tempo (e ancora possono) a loro piacere, tra cui NSA e governi di tutto il mondo. Sembra che le verità di Snowden stiano trovando conferma in queste scoperte.

Nella presentazione tra le slide se notate bene c’è anche qualcosa che ci riguarda, se non leggo male è garr.it

EDIT

Per gentile concessione di Graziano (Emdel) uno dei due ragazzi che hanno scoperto la vulnerabilità sul BGP, per chi volesse approfondire l’argomento ecco l’articolo dettagliato sul BGP Hijacking

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.