Sono giorni che giornali e siti internet non fanno altro che parlare di questo #Heartbleed. A meno che tu non abbia vissuto sotto una pietra nel deserto, sicuramente già ne avrai sentito parlare. The Heartbleed Bug is a serious vulnerability in the popular OpenSSL cryptographic software library….

Come effettuare un penetration test in forma del tutto anonima? Voi direte a che serve se il PT è coperto da ogni tipo di rischio legale? Non è sempre così, il cliente può richiedere che venga effettuato un PT reale per testare le capacità e la risposta all’incidente da parte della propria azienda. Di solito…

Oramai è un attacco ben noto, uno dei primi se non il primo ad usare la tecnica reflection. L’attacco DDos Pingback sfrutta una falla nel più famoso CMS in circolazione, WordPress. L’intento del Pingback è notificare ad un altro blog o sito la presenza di una citazione nel nostro articolo.

Qualche giorno fa ho effettuato la registrazione al sito www.ilportaledellautomobilista.it perché volevo verificare quanti punti alla patente mi erano rimasti. Navigando nel sito mi sono imbattuto anche nell’app che è stata sviluppata sia per iPhone che per Android. L’app in questione si chiama iPatente e soffre di alcune vulnerabilità che mettono a rischio la privacy dei cittadini…

BREAKING NEWS: il sito del ilmeteo.it è stato hackerato! L’attacco sembra un DNS Injection che carica attraverso un iframe un javascript malevolo.

Vi siete mai accorti che molti browser per aiutare l’utente ogni tanto correggono in modo automatico quello che scrivi nell’URL? Da questo aiuto deriva il problema di cui vi parlerò in questo post. Ci sono due browser attualmente molto utilizzati Chrome e Firefox che vanno contro le regole dettate da RFC. Di fatto se digitiamo nel…

Oramai quello della privacy sembra essere diventato un problema primario nell’era POST Snowden. Esiste infatti un controllo spietato da parte delle multinazionali, tra queste Google grazie ai suoi servizi oramai quasi indispensabili fa connettere il tuo telefonino in modo permanente a tutti i suoi servizi tracciando ogni tipo di azione che avviene sul telefono.

Vi sono mancato? Purtroppo sono stato molto occupato e non ho potuto più scrivere sul blog, cercherò di rifarmi con questo post sul wardriving che potrebbe tornarvi utile. Ho preparato per voi un insieme di tool sia software che hardware che non vi possono mancare per effettuare un attacco verso reti wireless.

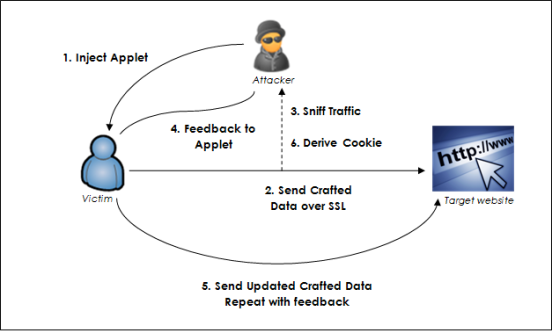

Oggi cercherò di spiegarvi come funziona l’attacco che ha messo in ginocchio l’ultima barriera della sicurezza web. La vulnerabilità è riportata ufficialmente CVE-2011-3389 ed è datata 2011. L’attacco BEAST (Browser Exploit Again SSL TSL ) è stato sviluppato da Thai Duong e Juliano Rizzo e può essere portato su TLS v1.0. La versione TLS v2.0 invece non risulta vulnerabile. Ogni…