La gestione dei dispositivi mobili in azienda è da sempre una tematica molto sensibile, soprattutto in ambito sicurezza. Oramai da diversi anni le aziende hanno cambiato il loro business incentrandolo sulla comunicazione social e sulla mobilità. Questo ha di fatto obbligato le aziende a porre l’attenzione sull’utilizzo dei dispositivi mobili come smartphone, tablet e notebook.

La gestione della comunicazione sempre più avanzata permette una serie di vantaggi, fra cui l’incremento della produttività e della redditività e la riduzione complessiva dei costi. La corsa a questo nuovo modo di comunicare può portare a dei rischi che molto spesso le aziende non considerano.

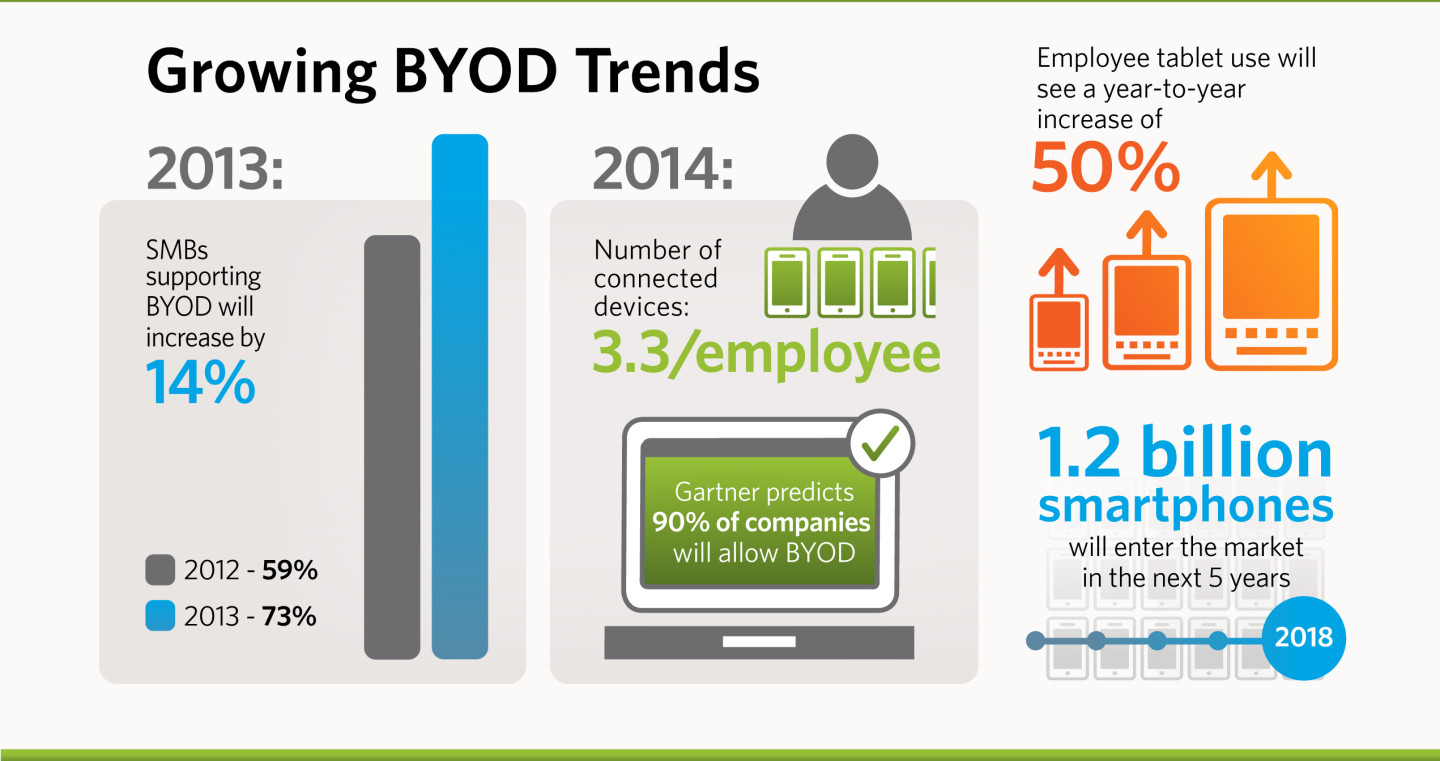

L’utilizzo dello smartphone personale da parte dei dipendenti per accedere alle informazioni aziendali, può da un lato dare un vantaggio propositivo e reattivo al cambiamento del mercato, ma dall’altro potrebbe comportare a perdite di dati sensibili.

Potrebbe esporre i dati aziendali ad attacchi malware e mettere l’azienda in scomode posizioni che causerebbero danni di immagine e alla reputazione. Dovendo rispondere alla conseguente crescita di questa metodologia di comunicazione e alla crescente domanda di libertà degli utenti, non è possibile trascurare la parte legata alla sicurezza dei dati e delle applicazioni. Per questo è necessario valutare attentamente i pro e i contro dei modelli di gestione.

Modelli di gestione

Sappiamo tutti più o meno, il significato della parola BYOD (Bring Your Own Device) che in italiano si traduce con “porta il tuo dispostivo” in azienda. Questa parola ha portato un problema molto serio ai responsabili della sicurezza, che si sono visti entrare in azienda veri e propri “computer” portati dai dipendenti sottoforma di telefoni smartphone o tablet e che spesso vengono connessi, volutamente o involontariamente alla rete aziendale bypassando spesso ogni protezione.

Esistono diverse tipologie di gestione dei dispositivi in azienda. Eccone alcune:

- BYOD (Bring Your Own Device) – L’azienda consente ai dipendenti di usare per scopi di lavoro i dispositivi mobili da essi posseduti.

- CYOD (Choose Your Own Device) – L’azienda dà al dipendente la possibilità di utilizzare il proprio device personale previa autorizzazione.

- COPE (Corporate Owned, Personally Enabled) – L’azienda fornisce al dipendente il device, ma offre alcune importanti concessioni riguardo l’abilitazione all’uso personale, come per esempio l’utilizzo di particolari App o social network.

- COBO (Corporate Owned, Business Only) – L’azienda fornisce il dispositivo solo per le attività di lavoro, e ne assicura funzionamento, manutenzione e applicativi da utilizzare.

Queste modalità rispondono a diverse esigenze di business. Con questo si vuole dare maggiore autonomia ai dipendenti ma senza prescindere dal mettere in campo forme di tutela che evitino perdite di dati aziendali, eccessivi costi di gestione o di servizio.

Come scegliere la modalità giusta per la nostra azienda?

Ciascun modello di gestione rappresenta un differente sistema di funzionamento e di controllo. Il BYOD, dà piena libertà all’utente dalla scelta del tipo di device da utilizzare al sistema operativo (Android, Blackberry, iOS, Windows 8.1/Mobile) fino alle App. Il fatto che l’azienda non abbia a carico la spesa del dispositivo mobile è compensata dai maggiori oneri che dovrà affrontare per sistemi multipiattaforma e dai rischi più alti sul piano della sicurezza.

La soluzione CYOD mitiga solo in parte il problema, l’utente potrà comunque utilizzare il dispositivo autorizzato dall’azienda in modo improprio. Con i modelli COBO e COPE invece aumentano i livelli di sicurezza da parte dell’azienda ma diminuisce la flessibilità dell’utilizzo del dispositivo.

L’adozione quindi di una modalità BYOD è consigliata a fronte della divulgazione in ambito aziendale, di informazioni utili all’utilizzo dei dispositivi in modalità sicura. Questa modalità può anche stimolare il personale dell’azienda ad un utilizzo a favore del business aziendale, aumentando per esempio gli score dei propri social network e stimolando la comunicazione, ad oggi divenuta punto fondamentale.

Tra gli approcci considerati il COBO è certamente il più tradizionale e sicuro. L’azienda gestisce l’intero environment dei dispositivi mobili regolando accessi e funzionalità. L’eccessiva ristrettezza potrebbe spingere gli utenti ad utilizzare App customer e aggirare alcune restrinzioni in violazione delle policy aziendali.

BYOD e CYOD riconoscono la maturità digitale dei dipendenti e danno la possibilità di accessi privilegiati ad App e informazioni aziendali. Resta però all’IT la responsabilità di garantire un adeguata sicurezza dei sistemi aziendali, ritrovandosi nell’arduo compito di amministrare una rete composta da un mix disordinato di differenti App, servizi e dispositivi.

Il mix ideale è derivato dal COPE, che riconosce all’utente un certo grado di maturità digitale ma limitata all’utilizzo di applicazioni certificate dall’azienda. Il COPE con la sua possibilità di consentire le configurazioni dei dispositivi mobili aziendali per comunicazioni e attività personali, offre sicuramente un vantaggio in più rispetto agli altri. In tutta sicurezza i dipendenti potranno utilizzare il proprio dispositivo mobile anche per aggiornare i propri profili social senza problemi e nel rispetto delle policy aziendali.

Protezione dei dati e dei documenti sensibili end-to-end

Le informazioni che transitano nei dispositivi mobili aziendali devono avere le stesse protezioni di quelle che si trovano dentro il perimetro aziendale. Una perdita dei dati potrebbe causare un danno di immagine all’azienda, portare a complicazioni legali e/o danni finanziari.

Se si vuole proteggere i dati nel modo corretto, è necessario iniziare a separare le risorse personali da quelle aziendali. Per esempio evitiamo di tenere documenti aziendali sul cloud privato o di usare servizi o App aziendali per scopi privati.

L’utilizzo della crittografia potrebbe risolvere in modo efficace la tutela dei dati presenti sul dispositivo. L’uso di funzioni di encryption multipiattaforma potrebbe evitare l’utilizzo di connessioni VPN oppure di componenti di terze parti meno integrate.

Potrebbe essere necessario anzi, quasi d’obbligo l’utilizzo di un portale riservato all’utente per poter permettere allo stesso un reset delle credenziali, un blocco del dispositivo remoto o addirittura un wiping dei dati in caso di perdita o furto.

Altra cosa importante è rendere consapevole l’impiegato che utilizza i servizi aziendali dei rischi che la perdita involontaria di un device aziendale potrebbe comportare. E’ buona regola infatti, fare dei corsi di sicurezza informatica all’interno delle aziende e formare i dipendenti in tal senso.

Avere dei dipendenti consapevoli dei rischi e delle azioni da intraprendere in caso di necessità è molto importante e potrebbe salvare i vostri dati.

In caso di furto o smarrimento del dispositivo aziendale

In caso di furto o smarrimento del dispositivo, l’azienda può reagire solo se ne è proprietaria. Con le modalità COBE e COPE l’IT ha il pieno diritto ad effettuare la cancellazione della memoria del device per evitare il furto di dati protetti. Gli approcci BYOD e CYOD comportano altri problemi: infatti spetta all’utente in maniera esclusiva, la decisione di cancellare o meno la memoria del telefono e le tempistiche per farlo.

Utilizzare App sicure

Molto spesso le App che si trovano negli Store dei vari sistemi operativi, non rispettano i criteri minimi di sicurezza aziendale, quindi è necessario se non addirittura OBBLIGATORIO, effettuare dei Vulnerability Assessment sulle App che vogliamo utilizzare in azienda.

Tutte le App scaricate dagli store, prima di essere utilizzate nel perimetro aziendale, vanno sottoposte ad un’analisi di sicurezza. Si potrebbe iniziare ad analizzare un’App a partire da una code review del codice sorgente oppure ad un esame delle interfacce utilizzate verso i device e verso i server remoti, oltre che ad un test di comportamento per verificare e rilevare eventuali attività nascoste.

E’ oltretutto d’obbligo verificare tutte le connessioni verso gli application server dell’App in questione per rilevare eventuali anomalie. Se tutti i test di sicurezza daranno esito positivo allora è possibile scaricare e installare l’applicazione e magari aggiungerla all’App Store Corporate.

Conclusioni

Abbiamo visto diverse modalità di utilizzo dei dispositivi aziendali, che possono essere anche utilizzati in maniera promiscua consentendo di rispondere alle più diverse esigenze di business. La complessità degli ambienti mobili e l’esistenza di differenti requisiti di tutela dei dati richiedono un atteggiamento pienamente consapevole da parte delle aziende, presupposto inderogabile per la scelta dell’approccio ottimale.

Articolo scritto in collaborazione con BlackBerry Italia.

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.