Correva l’anno 2008 quando scattai questa foto a Milano, all’epoca Hacking Team non era così conosciuta. La scattai per caso, solo perché mi piaceva un casino la targa e la scritta, molto niubba.

Oggi Hacking Team fattura milioni di euro ed è diventata una delle aziende più conosciute dai governi di tutto il mondo per la loro tecnologia di spionaggio e cyber intelligence.

Questa società di sicurezza che da come dice sul sito – combatteva il crimine a livello mondiale – è stata hackerata. Eh si, paladini della sicurezza che vengono bucati per una falla di sicurezza, il colmo, ma può accadere anche ai migliori. Il data leak consiste in 400 Gb di dati, tra email, sorgenti, software dati personali, password e chi più ne ha più ne metta.

Dopo Gamma International, altra azienda leader nello spionaggio creatrice del software FinFisher, è caduta anche Hacking Team. E’ stata una brutta mattinata per Davide Vincenzetti, CEO della società che si è visto hackerare anche il suo account Twitter diverse volte nel corso della giornata di oggi, dimenticandosi di cambiare la password.

Tutto iniziò così…dall’account twitter di @hackingteam

Successivamente venne rinominato il logo sull’account Twitter di @hackingteam con un ironico “HACKED Team“. Da li a breve, iniziò a farsi sempre più pesante l’escalation di tweet pubblicati dall’account hackerato.

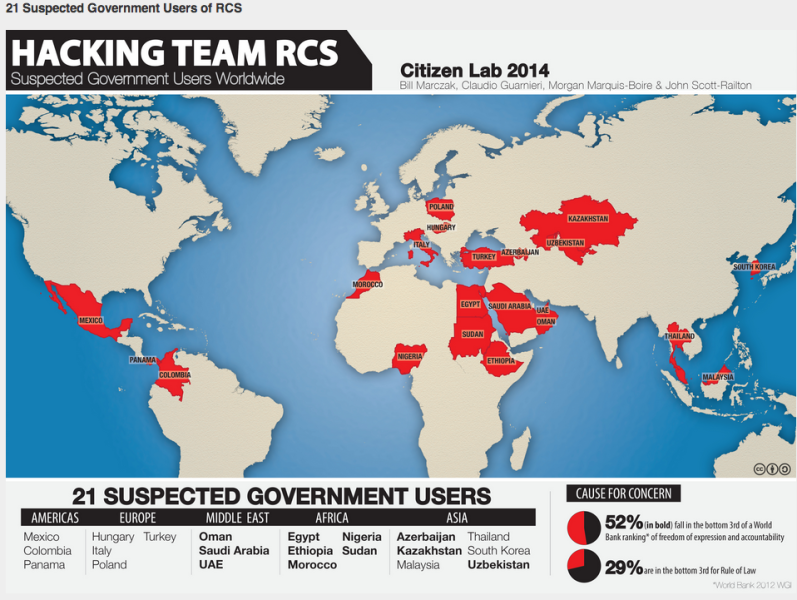

E pensare che si era più volte difesa dalle accuse del rapporto pubblicato da CitizenLab che la vedevano incriminata di aver venduto il software di spionaggio a clienti in paesi antidemocratici o con regimi di dittatura.

Credits by Wired.it

Nel 2014 Carola Frediani con un suo articolo su Wired, descrisse molto bene, l’accusa fatta da CitizenLabs.

A conferma dell’ipotesi di CitizenLabs oggi tra i vari dati trafugati è apparsa una fattura al governo del Sudan di 480,000 dollari. Il Sudan è un paese soggetto ad embargo UN, che vieta l’esportazione di armi, oltre che all’assistenza tecnica e servizi di brokeraggio per fini militari.

Hacking Team never sold to Sudan? Here’s the instructions for the 480,000 Euro wire transfer. cc @hackingteam pic.twitter.com/JqexHpvb3s

— Eva (@evacide) 6 Luglio 2015

Ma il Sudan, non sembra essere l’unico paese ad aver acquistato il trojan di Hacking Team. Dai 400 Gb di dati trafugati è emersa la lista dei paesi in cui Hacking Team aveva il suo business.

Egypt, Ethiopia, Morocco, Nigeria, Sudan, Chile, Colombia, Ecuador, Honduras, Mexico, Panama, United States, Azerbaijan, Kazakhstan, Malaysia, Mongolia, Singapore, South Korea, Thailand, Uzbekistan, Vietnam, Australia, Cyprus, Czech Republic, Germany, Hungary, Italy, Luxemburg, Poland, Russia, Spain, Switzerland, Bahrain, Oman, Saudi Arabia, United Arab Emirates.

Cosa vendeva Hacking Team?

Questo è un video presentazione di un loro prodotto chiamato Galileo.

Il primo a parlare di Hacking Team e di quello che era il suo giro d’affari è stato Wikileaks, pubblicando nel 2013 dei documenti che mettevano a nudo l’intera infrastruttura e il funzionamento del loro trojan, RCS.

Un business in cui girano milioni di dollari, contratti d’oro e licenze di utilizzo a 6 zeri. Questo è il mondo dello spionaggio tecnologico, che fino a ieri vedeva aziende come Gamma e HT leader incontrastate. Oggi invece sembra che qualcuno abbia ristabilito un certo ordine.

Ma chi c’è dietro l’hack fatto ad Hacking Team?

Secondo Lorenzo Franceschi autore di un interessante articolo su vice.com, sembrerebbe che dietro l’attacco ad Hacking Team c’è lo stesso hacker che penetrò nei sistemi di Gamma International, e la prova viene dallo stesso account che anni fa divulgò l’attacco a Gamma.

gamma and HT down, a few more to go :)

— Phineas Fisher (@GammaGroupPR) 6 Luglio 2015

Ma come può un hacker portare via 400Gb di dati da un’azienda di sicurezza informatica senza essere beccato? Capisco dai dati estrapolati dal leaks che chi è stato colpito non sembra aver ben chiaro come creare una password complessa.

In realtà l’ipotesi, di un dipendente un pò troppo intraprendente esiste. Un dipendente forse, lungimirante, che ha visto l’opportunità di fare soldi alle spalle di Hacking Team.

Progetto Patti

Il progetto Patti, è un report stilato dalla società Kroll incaricata da Hacking Team per indagare su un suo broker americano un certo Alejandro Luis Velasco assunto da HT per ampliare il suo business negli USA. Purtroppo Velasco invece di fare gli interessi di HT, aprì una sua azienda chiamata NewCo404 in USA operante nello stesso settore di HT, entrando in concorrenza.

UPDATE: Ecco le email scambiate da Hacking Team che riguardano il Progetto Patti.

Il materiale del Leak

400 Gb di materiale rubato, navigabile via web a questo indirizzo, http://ht.transparencytoolkit.org/

Se avete interesse nell’analizzare i file presenti, vi consiglio di utilizzare una sandbox, molti dei pdf e dei file presenti potrebbero essere infetti da spyware che non viene riconosciuto dagli antivirus.

BE AWARE! Download #HackingTeam tools, some “rootkits” are undetected by many AV vendors! TESTED. TIP: Use Sandboxie. pic.twitter.com/eaiQTeeaSR

— Anis (@hertzmau5) 6 Luglio 2015

A fare imbarazzo, oltre ai vari clienti che oramai conosciamo tutti come DEA, NSA, polizie di tutto il mondo. Sono i dati pubblicati sugli assessments fatti da Hacking Team a clienti del calibro di Unicredit, Credem, FS, Poste. Dati dei penetration test che mettono in evidenza vulnerabilità che potrebbero essere ancora attive.

Tra i vari file ci sono anche diversi exploit, purtroppo non sappiamo se siano gli 0day usati da RCS, ma sembrano funzionare alla grande.

Flash 0day from #HackingTeam with a nice readme. Works very well on Chrome etc. http://t.co/nfqck54YhT pic.twitter.com/8uAQuUIXGV

— webDEViL (@w3bd3vil) 6 Luglio 2015

Sembrerebbero essere stati pubblicati i codici sorgenti del software HackingTeam su https://github.com/hackedteam. Ovviamente anche qui, stessa cosa di prima massima precauzione nell’esecuzione e compilazione dei file, un’occhio in più al codice prima è sempre meglio.

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.