Gli attacchi DDoS sono sempre più sofisticati e pericolosi, è l’era del DrDoS. Da sempre uno degli attacchi che ci preoccupa in maniera costante, la sua mitigazione è sempre più costosa e richiede risorse sempre maggiori.

Le tecniche per la negazione del servizio si sono evolute. Si è passati dall’oramai vecchio DDoS al più che avanzato DrDoS (Distributed Reflection Denial of Service). La differenza tra le due tecniche di attacco è sostanziale. Il DrDos si basa su uno dei protocolli che spesso ignoriamo per la sua scarsa affidabilità ma usato molto per la sua velocità nello specifico utilizzo, parliamo dell’ User Datagram Protocol. Oggi esistono decine di protocolli UDP che possono essere utilizzati come amplificatori per un attacco DrDoS quelli più noti: DNS, NTP, SSDP, BitTorrent, RIPv1, mDNS, CharGEN, QOTD.

Secondo una ricerca di Akamai, azienda leader del mercato per la protezione contro attacchi DDoS, esisterebbero dei nuovi protocolli vulnerabili con cui è possibile effettuare un attacco DrDoS.

RPC portmap, NetBIOS name servers (NBNS) e Sentinel licensing server.

Secondo le ricerca di Akamai, una vulnerabilità su NBNS (funzionalità che permette la risoluzioni dei nomi macchina su protocollo NetBIOS) è stata sfruttata per portare un attacco DrDoS, raggiungendo un fattore di amplificazione che va dal 2.56 al 3.85 e arrivando a toccare i 15.7Gbps. Qui potrete trovare un POC per questa vulnerabilità.

Altro attacco scoperto da Akamai abusa del protocollo RPC portmap (Portmapper) che utilizza l’Open Network Computing Remote Procedure Call (ONC RPC) per mappare i servizi RPC con le porte di rete. Questo attacco molto più potente del precedente è basato su un servizio del NetBIOS, secondo Akamai l’attacco ha raggiunto un picco di 100Gbps con fattore di amplificazione di 10.

Infine l’ultimo attacco rilevato abusa dei Sentinel License Server che servono a gestire in ambienti multi utente/enterprise la distribuzione delle licenze del software per il real time monitor di IBM. Il primo attacco è stato osservato da Akamai a Giugno del 2015 e proveniva dai server dell’università si Stoccolma in Svezia. Il picco di traffico raggiunto da questo attacco è stato di 12 Gbps cifra bassa rispetto agli altri, ma con un fattore di amplificazione di 40.

La tecnica di attacco con i Server Sentinel fortunatamente è limitata dal fatto che la loro numerosità rilevata da Akamai arriva a circa 700 unità online e sfruttabili.

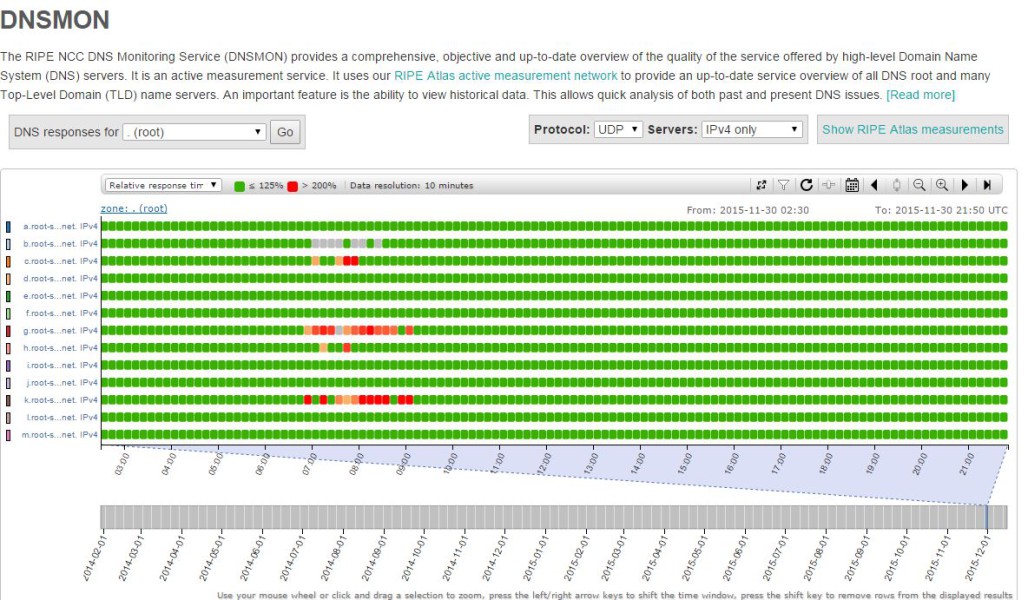

I 13 Root Server DNS sotto attacco

Secondo i root server operators, i 13 Root DNS Server che risolvono i nomi di dominio dell’intera rete Internet sono stati sotto attacco per circa 3 ore. L’attacco ha messo offline 3 dei 13 root server dns, mettendo in evidenza la pericolosità e la potenza che un attacco di scala maggiore avrebbe potuto causare alla rete internet mondiale.

Secondo una prima analisi, non sembra esserci nessuna richiesta malformata o reflection attack dietro l’evento che ha seriamente preoccupato gli operatori dei Root Server. Le richieste analizzate durante l’attacco erano tutte valide e provenivano da rete IPv4 con indirizzi differenti. Purtroppo contro 5 milioni di richieste dns al secondo generate da questo attacco flooding c’è stato poco da fare, i server sono andati offline per circa 2 ore causando dei problemi di rete in alcune parti del mondo.

In conclusione, il DoS è la tecnica di attacco numero uno. E’ in grado di mettere offline network di aziende multinazionali. Può essere usata per minacciare chiedendo riscatti e non c’è firewall o nextGenFirewall che tenga, tutto dipende dalla potenza di fuoco di chi ti attacca. Nessuna patch ne errore umano, sfrutta la via di comunicazione di internet ed è una minaccia conosciuta da anni. E nessuno è ancora riuscito a contrastarla in modo efficente.

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.