Come ogni anno ci tocca, un saluto all’anno che se ne va. Un anno ricco di ricordi, emozioni e tanti avvenimenti importanti. Il prossimo anno per me sarà ricco di cambiamenti importanti. Raggiungo la mia totale indipendenza, la smetto di essere un “bamboccione” e esco dal nido dove ho vissuto da sempre. Iniziamo con i…

Oramai quello della privacy sembra essere diventato un problema primario nell’era POST Snowden. Esiste infatti un controllo spietato da parte delle multinazionali, tra queste Google grazie ai suoi servizi oramai quasi indispensabili fa connettere il tuo telefonino in modo permanente a tutti i suoi servizi tracciando ogni tipo di azione che avviene sul telefono.

Vi sono mancato? Purtroppo sono stato molto occupato e non ho potuto più scrivere sul blog, cercherò di rifarmi con questo post sul wardriving che potrebbe tornarvi utile. Ho preparato per voi un insieme di tool sia software che hardware che non vi possono mancare per effettuare un attacco verso reti wireless.

No non potevo perdermelo. Domenica scorsa sono andato al cinema a vederlo. Il Quinto Potere racconta la storia di Wikileaks e del suo creatore Julian Assange. Il film è inspirato dalla storia di 2 libri “Inside Wikileaks” e “Wikileaks: la battaglia di Julian Assange contro il segreto di stato”. Wikileaks in breve è un’organizzazione internazionale…

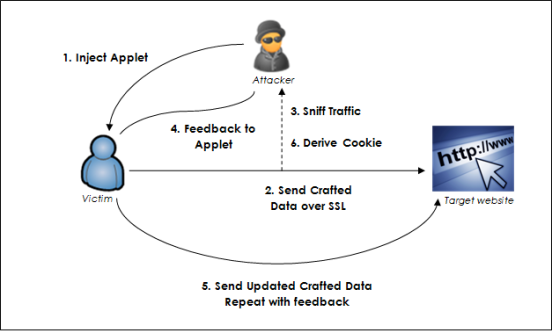

Oggi cercherò di spiegarvi come funziona l’attacco che ha messo in ginocchio l’ultima barriera della sicurezza web. La vulnerabilità è riportata ufficialmente CVE-2011-3389 ed è datata 2011. L’attacco BEAST (Browser Exploit Again SSL TSL ) è stato sviluppato da Thai Duong e Juliano Rizzo e può essere portato su TLS v1.0. La versione TLS v2.0 invece non risulta vulnerabile. Ogni…

Siete stati incuriositi dal titolo? Vi siete chiesti cos’è PCF793? Ora ve lo spiego, questa simpatica sigla appartiene ad un oggetto molto famoso. Mi rivolgo a tutti coloro che quando stanno a lavoro frequentano spesso quella saletta che di solito si trova vicino la fotocopiatrice. La macchinetta del caffè. Cari assidui caffeinomani, PCF793 è la…

Ultimamente su internet c’è la moda di spiare gli altri. Grandi agenzie governative oramai basano il loro essere su tecnologie di rilevamento e sniffing del traffico internet. Senza fare nomi, NSA. Oltre a loro stanno nascendo molte aziende che si occupano di sicurezza informatica e che offrono servizi di ogni genere, ai limiti del legale….

Security Onion è una distribuzione linux per IDS (Intrusion Detection) e NSM (Network Security Monitoring). E’ basata su Xubuntu 12.04 64-bit e contiene i migliori software open source come: Snort, Suricata, Sguil, Squert, Snorby, Bro, NetworkMiner, Xplico e molti altri. La facilità di installazione e configurazione permette di costruire una rete di sensori per la tua…

La vulnerabilità è stata scoperta qualche giorno fa da un italiano Michele Spagnuolo che ha pubblicato sul suo blog il POC per sfruttare la falla. Non sembrano finiti i problemi per Apple dopo l’aggiornamento al suo nuovo iOS7, che ha mostrato diverse vulnerabilità, anche banali come la visualizzazione della gallery del telefono bypassando il pin,…